データによる、すべての管理・非管理型コネクテッド・アセットを考慮した包括的セキュリティー戦略の必要性を明確に提示

サンフランシスコ--(BUSINESS WIRE)--(ビジネスワイヤ) --資産の可視化とセキュリティーの大手企業であるアーミスは、グローバル企業に脅威を及ぼす最もリスクの高いコネクテッド・アセットを特定する新たな調査結果を発表しました。調査結果では、デバイス・クラスにわたるさまざまなコネクテッド・アセットを通じて組織にもたらされるリスクを明らかにし、組織の攻撃対象領域全体をリアルタイムで保護する包括的なセキュリティー戦略の必要性を強調しています。

アーミスの最高技術責任者(CTO)で共同創業者のナディール・イズラエルは、「管理・非管理型の資産を通じて攻撃対象領域に侵入するリスクの進化と増加についてグローバル企業を継続的に啓蒙することは、当社の重要な使命です」と述べ、「このインテリジェンスは、企業が悪質なサイバー攻撃から身を守るのを助ける上で非常に重要なものです。これなしには、企業、セキュリティー、IT担当者たちは危険な立場に立たされることになり、悪質業者がつけ込もうとする盲点に対して脆弱になってしまいます」と語っています。

同社の調査は、アーミス資産インテリジェンス・エンジン(Armis Asset Intelligence Engine)により分析されたもので、攻撃試行回数が最も多いコネクテッド・アセット、武器化した共通脆弱性識別子(CVE)、および高リスク評価に焦点を当てて最もリスクの高い資産を特定します。

攻撃試行回数が最も多い資産

アーミスは、攻撃試行回数が最も多い上位10の資産タイプが、IT、OT、IoT、IoMT、インターネット・オブ・パーソナル・シングス(IoPT)、およびビル管理システム(BMS)の資産タイプに分散していることを見い出しました。これは、攻撃者が資産の種類よりも、資産にアクセスできる可能性があるかどうかを重視していることを示しており、セキュリティー戦略の一環としてセキュリティーチームがすべての物的資産と仮想資産を考慮する必要があることを強調しています。

攻撃試行回数が最も多いデバイスの種類トップ10:

エンジニアリング・ワークステーション(OT)

イメージング・ワークステーション(IoMT)

メディア・プレーヤー(IoT)

パソコン(IT)

仮想マシン(IT)

無停電電源装置(UPS)デバイス(BMS)

サーバー(IT)

メディア・ライター(IoMT)

タブレット(IoPT)

携帯電話(IoPT)

アーミスのリサーチ部門最高技術責任者(CTO)であるトム・ゴルは、「悪意業者は、こうした資産が外部からアクセスでき、広範かつ複雑な攻撃対象領域を持ち、また武器化したCVEが周知されていることから、こうした資産を意図的に標的としています」と述べ、「こういった資産への侵入が企業やその顧客に与える潜在的な影響も、該当資産への攻撃試行件数が最も多い理由を考える上で非常に重要な要因となります。エンジニアリング・ワークステーションは工場の全コントローラーに接続することができ、イメージング・ワークステーションは病院から患者の個人データを収集し、UPSは重要なインフラストラクチャーのエンティティーへのアクセス・ポイントとして利用することができます。これらのすべてが、ランサムウェアの展開や、国レベルの攻撃の場合であれば社会に損害を与えるなど、さまざまな目的を持った悪意業者にとって魅力的なターゲットとなるのです。IT担当者はアセット・インテリジェンスのサイバーセキュリティーを優先し、パッチを当ててこのリスクを軽減する必要があります」と語っています。

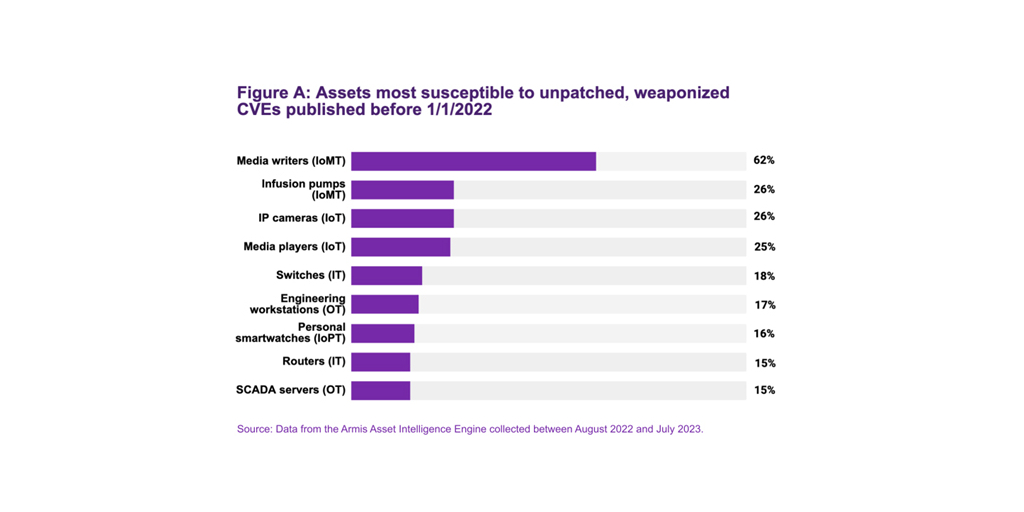

攻撃されやすい未パッチの武器化CVEを持つ資産

調査員たちは、2022年1月1日以前に公開された未パッチの武器化CVEの影響を受けやすい、かなりの数のネットワーク・コネクテッド・アセットを特定しました。2022年8月から2023年7月までの期間で、こうしたCVEを持つ各タイプのデバイスの割合が最も高かったものに焦点を絞ることで、同社は図Aに示すようなリストを特定しました。パッチが未適用のこれらの資産は、企業に大きなリスクをもたらします。

高リスク評価の資産

同社はまた、最も一般的な高リスク要因のある資産タイプについても調査を行いました。

このリストにあるサーバーやプログラマブル・ロジック・コントローラー(PLC)など、交換に長い時間を要する物理的デバイスの多くは、ライフサイクル終了(EOL)またはサポート終了(EOS)のオペレーティング・システムを実行しています。EOL資産は機能的寿命が終わりに近づいているものの、いまだに使用されているものであり、EOS資産はメーカーによる積極的なサポートや脆弱性およびセキュリティー問題のパッチ適用が終了しているものです。

パソコンを含む一部の資産では、SMBv1の利用が認められました。SMBv1は非常に古く、暗号化されておらず、また有名なワナクライ(Wannacry)やノットペトヤ(NotPetya)の攻撃の標的とされている脆弱性を備える複雑なプロトコルです。セキュリティー分野の専門家たちは、企業に対してその使用を完全に中止するよう勧告しています。同社は現在、企業の74%が自身のネットワーク内にSMBv1の脅威であるエターナルブルー(EternalBlue)に脆弱な資産を少なくとも1つ保有していることを明らかにしました。

同リストで確認された多くの資産は、高い脆弱性スコアを示し、脅威が検出され、暗号化されていないトラフィックに対して警告が出されているか、またはネットワーク・インフラストラクチャーとVoIPに影響を与えるCDPwnの脆弱性を依然として有しています。

半数(50%)の気送管システムに安全でないソフトウェア更新メカニズムが存在することが判明しました。

同社による、重要インフラ産業における最もリスクの高いOTおよびICSデバイスおよび臨床環境における最もリスクの高い医療およびIoTデバイスに関する追加調査も入手可能です。

アーミスについての詳細情報は、www.armis.comをご覧ください。

アーミスについて

資産の可視化とセキュリティーのリーディングカンパニーであるアーミスは、接続された資産が生み出す新たな攻撃対象の拡大に対処するために設計された業界初の統合資産インテリジェンスプラットフォームを提供しています。フォーチュン100社は、IT、クラウド、IoTデバイス、医療機器(IoMT)、運用技術(OT)、産業制御システム(ICS)、5Gにわたるすべての管理対象、非管理対象資産をフルコンテキストで確認できる同社のリアルタイムかつ継続的な保護機能に信頼を寄せています。アーミスは、受動的なサイバー資産管理、リスク管理、自動執行を提供します。同社は、カリフォルニア州に本社を構える非上場企業です。

本記者発表文の公式バージョンはオリジナル言語版です。翻訳言語版は、読者の便宜を図る目的で提供されたものであり、法的効力を持ちません。翻訳言語版を資料としてご利用になる際には、法的効力を有する唯一のバージョンであるオリジナル言語版と照らし合わせて頂くようお願い致します。

Contacts

Rebecca Cradick

Senior Director, Global Communications

Armis

pr@armis.com